学習メモ『情報セキュリティマネジメント試験』#1

基本情報を勉強しようかと思ったけど、思いのほか範囲も広いし、

意外と落ちてしまう可能性を感じたのと、とりあえず短期間で資格持っておきたい気持ちが先行したので、

先に情報セキュリティマネジメント試験を目指そうという事に…

まあ、一応応用情報である程度見ていたから、多少は分かる範囲も多いだろうという事で、

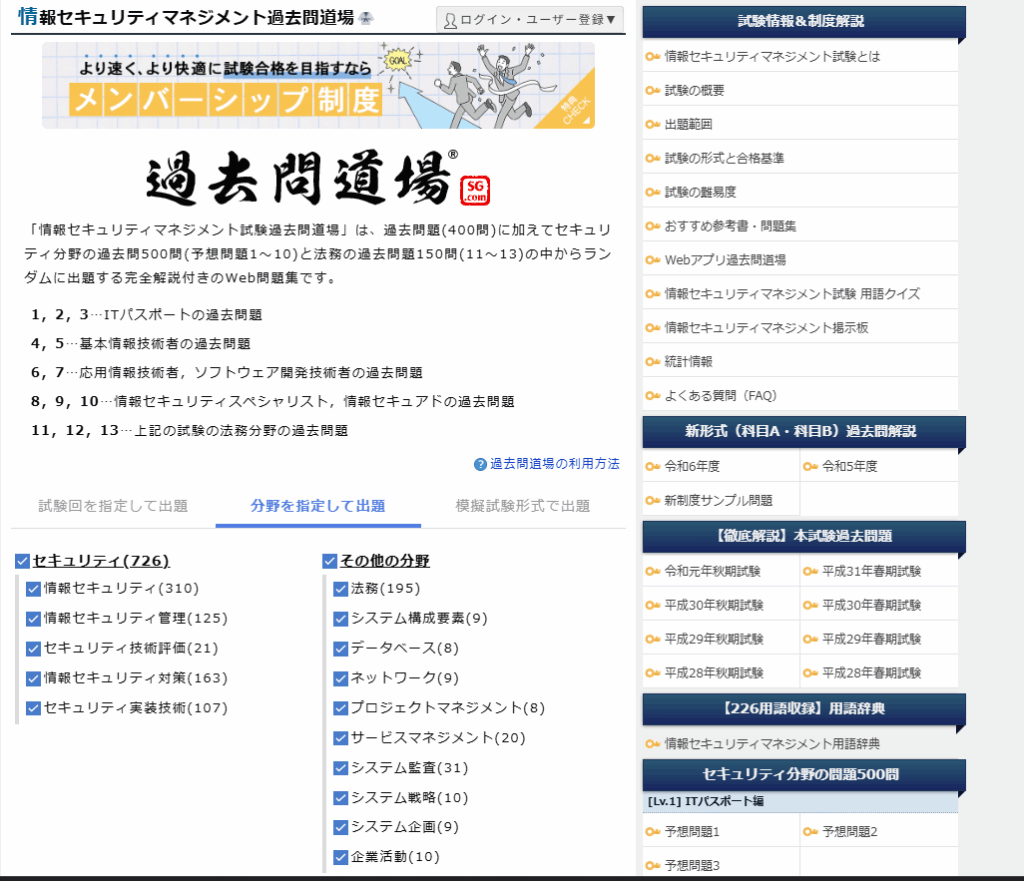

今日から過去問道場で進めていこうと思います~

https://www.sg-siken.com/sgkakomon.php

手書きのノートの方が良いか?っと思ったりもしたんですが、

せっかく作ったのも有るのと、どうせなら色んなところで共有できる状態の方が続きしやすいかな~っと思いまして~

とりあえずやり方としては上記の過去問道場をひたすら問いていく形で進めて、

やりながら、リアルタイムで思った事をそのまま書き出す!っという形で進める~

で、問題文の所はスクショで撮影する形にして、

文面の所はすべて手打ちで行うルールでやろうと思います~

やっぱり手を動かしながらやるのが一番頭の体操になるかと思いますし!

では早速やっていきましょう!

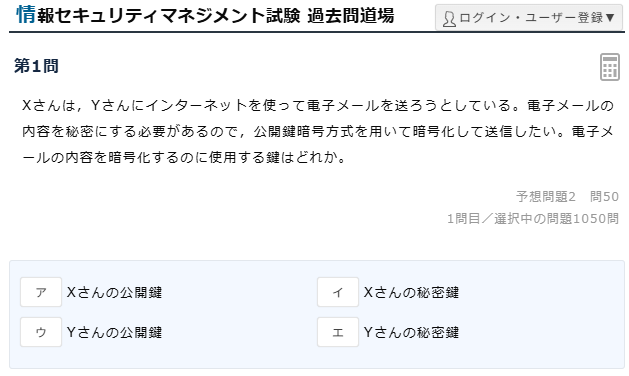

第一問は公開鍵暗号方式についてですね~

例えば、XさんからYさんに電子メールを送付するときにどの鍵で暗号化するのか?って話。

これちょっと慣れが必要ですよね~

自分は早速間違ってXさんの秘密鍵にしてしまいましたw

公開鍵暗号方式だと、送信者は受信者の公開鍵を使って暗号化したデータを送信し、受信者は自分の秘密鍵を使ってデータを複合する。という仕組みなので、

この場合はYさんの公開鍵になるという事ですね~ ちょっと頭では理解しづらいかもですねw

確かこれの逆を使ったまた暗号方式が有るんですが…またそれは別として

この受信者の公開鍵と秘密鍵の2種類を使ってそれぞれ暗号化・複合化することで、

たとえ送信データを傍受されたとしても、複合化が簡単にできない。というのがこの方式のメリットですね

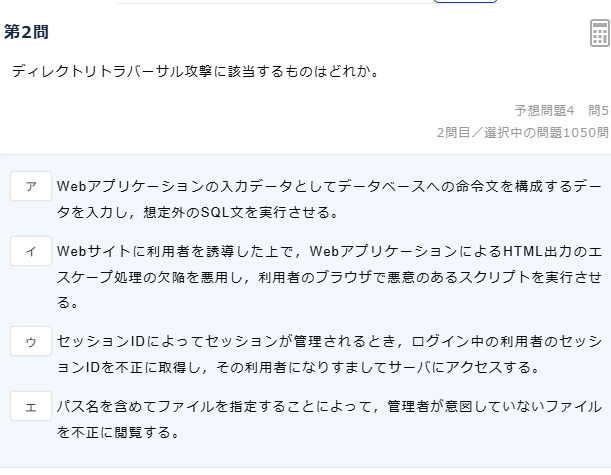

第2問目

ディレクトリトラバーサル攻撃…?

なんぞそれ…少なくとも攻撃手法の話だろうけど…

ディレクトリだから、LinuxのOS上の操作に関連するとか?

とりあえず、一つ目。

Webアプリケーションの入力データとしてなので、フォームかなんかなんでしょうね~

そこに、データベースへの命令文を突っこむ方法だから

SQLインジェクションですね!違う!

2つ目

名前度忘れしたけど、ブラウザでのスクリプトを動作させる処理だから多分違うはず!

3つ目

セッションIDを不正取得する方法だから

これまた名前忘れたけど多分関係ないはず!

4つ目

パス名を含めてって話である意味ディレクトリと意味が近いはずなので多分こいつ!!

よし!正解!

一応それぞれですが

一つ目はSQLインジェクションであっていて

2つ目がXSS(クロスサイトスクリプティング)って名前だそうな。これ結構引っかかるやり方だったはず…くわばら

3つ目はかっこいい名前ですね~セッションハイジャックって名前だそうな

第三問目!

JISで規定されている妥当性についてですか~

なんでしたっけw

とりあえず1つづつ~

ア:客観的証拠の提示により要件が満たされているか?を確認するってこと…?妥当性っという意味ではあってそうな~

一旦スルーかな~

イ:これまたアに近い感じだが、「特定の意図された用途」が加えられているって所が違いが有るが…こういう問題だとこれっぽいかも?

念のためあと二つも

ウ:手順に従って明らかにする事ってなんかざっくりしているな~違う!

エ:はなんかジャッジするみたいな感じだけど…妥当性という感じではなさそうな…

ということでイ!

正解みたいですね!

先にこのJIS Q 9000が全く分からなかったけど、

ISO(国際標準化機構)が制定した品質マネジメントシステムに関する一連の国際規格ISO9000の日本語版だそうです!

(この番号系ってなんか覚えられないですよね~w)

この辺ってあんまり仕事とかでもちゃんと見た記憶は無いんですが、

まあ、一応社内規定の一部として適用できるよ~って所なんでしょうかね?

しらんけど…

で一応それぞれ確認すると

ア:は検証(Verification)の説明だそうです~「確認すること」ってなっていたのが恐らく違いなんでしょうかね?

ウ:が試験(test)になるみたいです…検証と明確に違うんだ~ってなりました~ほへ~ 違うとしたら「明確にする」というのが大きく異なる点ですかね

エ:が検査(inpection)の説明になるみたいです~これは「都度確認する」というスタンスだから異なるんですかね~

どおりで似たり寄ったりな雰囲気があった所。

まあ妥当性・検証・試験・検査は全然違うもの。というのだけはちゃんと覚えておこうと思いました~

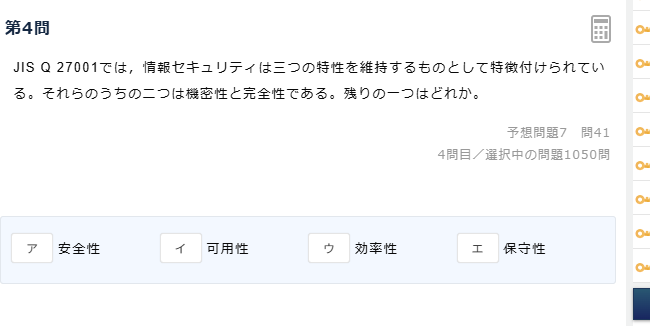

第四問目~

またJis ですね~ただ情報セキュリティの3つの特性についてなのでこれは~

可用性ですね!

情報セキュリティを確保するにはこの機密性・完全性・可用性の維持管理が必要って話ですね~

一応それぞれ確認すると

気密性(Confidentiality)

→許可された正規のユーザーだけが情報にアクセスできる特性。

要は誰でも触れる訳ではないって事でしょうか~

完全性(integrity)

→情報が完全で、改ざん・破壊されていない特性を示す。

仕組みとして成り立っていて、そっとやちょっとでは壊れない特性っという感じですかね~

可用性(Availability)

システムが正常に稼働し続ける度合い。必要な時にシステムが利用できる度合いについてを示す。

これは、稼働率とかに近いかもですが、その上で仕組みが確保できているか?の度合いを表す感じですかね~

個人的にこの完全性と可用性については結構近い感じにも思うんですが~まあ

これは一旦別のものとして、反復で覚えても良い内容じゃないでしょうか~

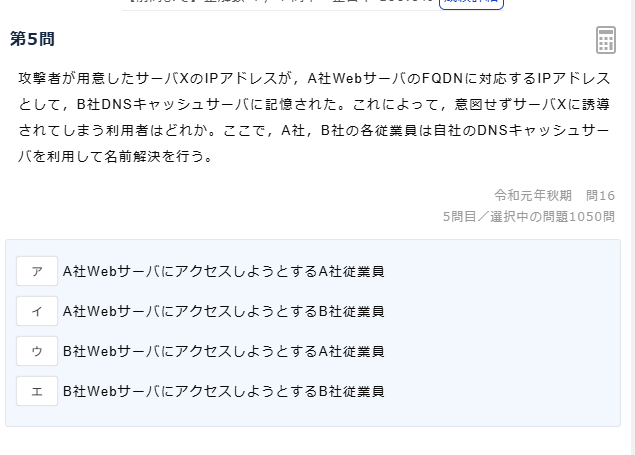

第五問目

今回はケース問題ですね~

要はIPアドレスを乗っ取るみたいな攻撃の手法に際して

誰が被害を被るか?って話ですか~

さてまず、なんていう攻撃手法でしたっけね…

とりあえず問題は被害者の特定から~

ただ、A社のWEBサーバーのIPアドレスとしてB社のDNSキャッシュサーバーに攻撃者のサーバーが記憶されているって話だから

A社のWEBサーバーに接続しようとしているB社の人かな?

正解ですね~!

さて、今回登場した攻撃手法なんですが、

DNSキャッシュポイズニングって手法になるみたいですね~

DNSサーバーに偽のキャッシュ情報を記憶させて、そのDNSを使っている人のPCから攻撃者が用意した

悪意のあるサーバーに接続させて悪さをする~って話ですね~

これまたよくある話みたいですね~

確か、ランサムウェア系のメールとかから侵入していって、DNSをいじるっていう形で攻撃する手法だったんじゃなかったかな~っと

まあ選択式だと、用語を度忘れしていてもなんとかなるのは流石のメリットですね~

さて、一旦ここまでで1時間ほどみたいですね~

とりあえず、短い期間で結果を出せる程度には範囲が狭い内容だったはずなので、

今後の為にも一旦この方法で試しつつ、資格取得目指そうと思います~

せっかくやる気も出た事ですし~

で、ちょっと気晴らしとかにハッキングラボとかもやりつつ進めようかな~っと

というか、個人的にITに関してはセキュリティにしか興味が無い節あるんで、

セキュリティに関する資格だけ取ってしまうのありかもですね~

セキュリティって分野の特性上、色んな技術の脆弱性に触れる話だから

広く浅くっていう自分としては、丁度良いかもですね~

今回のやり方は過去問全部から完全ランダムで出題される形だったので、

次はもしかしたら、分野ごとにとか若干形を変える可能性はあります~

まあ、色々試しながらやってみるというのも醍醐味って話ですね~

上手くやっていこうと思います~